Objetivo General.

1. Practica (Sin nada de teoría, con el fin de que incluso los ajenos a la informática puedan realizar la practica sin perderse)

3. Explicación avanzada de la práctica (Con nivel de estudio del protocolo ARP, formato de cabecera y mas. solo en caso de ser solicitada por alguien).

Ilustración de la práctica.

Imagen 2.

Presionen clic sobre la pestaña Sniffer (tercera de izquierda a derecha en la imagen), luego presionen el icono “Stara/stop sniffer” (segundo de izquierda a derecha en la imagen) al lado del icono de la carpeta, este tiene la misma apariencia que la pestaña anterior. Les aparecerá una ventana que les permite escoger la tarjeta de red en la cual se van a capturar los datos; escojan aquella que esta asociada a su dirección ip (quien no sepa lo que es una dirección ip, escríbame un mail). Ver imagen 3.

Imagen 3.

Clic en aceptar y luego clic nuevamente en icono “Stara/stop sniffer” si todo va bien estarán frente a una pantalla parecida a la siguiente.

Imagen 4.

Hasta el momento solo hemos hecho las configuración necesaria para que nuestro equipo pueda capturar los datos, lo que sigue es la captura en si misma.

Presionen sobre el icono “add to list” (tiene un signo + de color morado), en la pantalla siguiente den clic aceptar, luego de esto les aparecerá una lista de los equipo que están en su misma red, es decir, aquellos a los cuales le podemos capturar datos.

Ahora presionen la pestaña “APR” que tiene un símbolo nuclear en la parte inferior izquierda de Caín. Verán algo como la imagen 5.

Imagen 5.

Den clic en la parte blanca superior para que se active la opción “add to list” y presiónenla. Presten especial atención a la parte que viene, es la más importante. Una vez presionado el botón “add to list” verán el formulario de la imagen 6.

Imagen 6.

En la parte izquierda podrán seleccionar un equipo, una vez seleccionado este se mostraran todos los demás al lado derecho.

Explicación: la técnica se trata de “espiar” las comunicaciones entre dos equipos, para ello debemos hacer que los datos que van de uno hacia el otro pasen a través del nuestro.

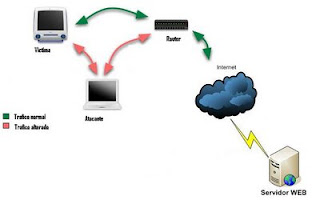

Con esto creo queda claro, en la columna de la izquierda escogemos unos de estos equipos y en la derecha el otro (pueden seleccionar varios en la derecha, pero por el momento probemos con uno). Planteare la situación para el caso concreto de capturar los datos que van hacia Internet. La imagen “arp” ilustra el ataque a realizar.

Imagen arp.

Supongamos que estamos en el escenario de la imagen, la victima tiene la ip:xxxxxxxx, el router la ip xxxxxxx, y el atacante (nosotros) xxxxxxxxx, debido a que los datos que van dirigidos a Internet (entre ellos las preciadas usuario y contraseña) deben salir a través del router bastara con que nos “metamos” en medio de la comunicación de la victima y el router. Con esto ya sabremos que equipo seleccionar en la columna izquierda de la imagen 8 (el router) y cual en la parte derecha (la victima, o victimas). Pues vamos a eso, las seleccionamos y damos en Ok.

Si no sabes cual es la ip de tu router….

Ve a Inicio, luego ejecutar y teclea cmd, te aparecerá una pantalla negra, escribe en ella “ipconfig” (sin comillas) y veras algo como sigue:

Imagen 7.

El número asociado a la puerta de enlace predeterminada es la IP de tu router (que también es el router de la victima).

Luego de dar en OK (como habíamos dicho) veras la imagen 8.

Imagen 8.

Lo que falta para “meternos” en medio (por algo el ataque se llama mitm o man in the middle) es presionar el botón “start/stop apr”.

Pues listo lo que queda es esperar que la victima ingrese a algún sitio web y se autentifique, si el sitio web encripta los datos, podremos capturarlos pero debido a que estan encriptados no nos servirán de mucho (a menos que los desencriptemos y eso es otro asunto) , por otro lado si la aplicación web no encripta datos, tendremos la tan anhelada contraseña en nuestras manos.

Para ver las passwords capturadas nos vamos a la pestaña “paswords “en la parte inferior derecha de Caín. Verán algo como la imagen “a”.

Imagen a.

¿y wireshark?, ¿no que Caín no capturaba?. a la segunda pregunta, no dije que Caín no capturaba dije que a veces se le pasan algunos pass (supongo que porque las variables de pass a veces no tienen nombres obvios en los POST, pero no me presten atención).

Por esto usaremos wireshark, para que no se nos pase ninguno de estos datos preciados.

Pues lo lógico ¿no?, ejecutamos wireshark, nos vamos al menú “capture”->options, veremos:

Imagen 9.

Escojan el interface correcto (tarjeta de red) en mi caso la que comienza por “realtek”. En el “display options” de-seleccionen “automatic scrolling in live capture” y “hide capture…” luego pulsamos Start. Como se ve la imagen 10.

Imagen 10.

Cuando estén seguros (o no, depende) de haber capturado los datos pulsen stop (para no capturar mas datos) y diríjanse a edit->find packet (ctrl+f), en find seleccionen String y en search In marquen packet list, en filter escriban post y luego find (imagen 13), finalmente diríjanse a la parte inferior de wireshark (donde aparecen los números) y encontraran lo que buscan. De no ser así usen la combinación ctrl+n para pasar al next (siguiente) paquete post y repitan el proceso.

Imagen 11.

Cuando encuentren lo que buscan, verán algo como la imagen 12.

Imagen 12.

Con esto finaliza la práctica.

La próxima publicación será la explicación teórica de la práctica realizada.

Esta información ha sido tomada de la web: http://jochyone.blogspot.com